Qué es la inhibición de un sistema de seguridad inalámbrico y cómo combatirla

La comunicación por radio está considerada como la principal vulnerabilidad de los sistemas de seguridad inalámbricos. Existe la posibilidad de inhibirla fácilmente con equipos que se pueden comprar “en cada esquina” y, sin comunicación por radio, el sistema de alarma se ve privado de la capacidad de resistir a los intrusos. En consecuencia, la instalación se vuelve indefensa.

Este artículo disipa los mitos sobre los inhibidores, habla sobre sus capacidades reales y de cómo se implementa la neutralización en Ajax para este tipo de sabotaje.

Cómo se “inhibe” la comunicación por radio

La inhibición representa la creación ilegal de interferencias dentro de los canales de radio. Se utiliza para evitar la comunicación de alarmas dentro de los sistemas de seguridad inalámbricos. Los dispositivos para la inhibición se llaman generadores de interferencias o supresores de señal y se conocen comúnmente como inhibidores.

Los generadores de interferencias operan dentro de un radio específico a la frecuencia del dispositivo cuya operación se quiere interrumpir. Si las frecuencias del dispositivo y el inhibidor no coinciden, la inhibición no afectará el funcionamiento del dispositivo.

La inhibición puede dirigirse tanto a detectores individuales como al sistema de seguridad en su conjunto.

| “Los intentos de inhibición ocurren relativamente en raras ocasiones, esto es, en no más de 5 casos por año por cada 20.000 instalaciones protegidas. Esto se atribuye al hecho de que los robos en hogares con instalaciones equipadas con sistemas de alarma duran menos de 2 minutos. En este caso, la inhibición no es adecuada, ya que solo retrasa el proceso”. — Sergey Yuryev, técnico experto de la compañía de seguridad Carabiner. |

|---|

¿Qué tipos de inhibidores existen?

El generador de interferencias puede “inhibir” una determinada banda o ser de banda ancha para sabotear varias tecnologías de comunicación de sistemas de seguridad simultáneamente.

Por ejemplo, Ajax usa 5 bandas de frecuencia para la comunicación:

- Redes de operadores celulares GSM (900/1800 MHz) y 3G/UMTS (2100 MHz)

- Red Wi-Fi (2,4 GHz)

- Comunicación por radio Jeweller (868,0–868,6 MHz o 868,7–869,2 MHz según la región)

Los generadores de interferencias de banda ancha que pueden inhibir varias redes a la vez (por ejemplo, Wi-Fi y GSM) pueden ser:

- Portátiles del tamaño de un teléfono y con una potencia relativamente baja; por lo tanto, evitan la transmisión de datos a una distancia de 5 a 15 metros (sin obstáculos).

- Fijos: tales aparatos son mucho más potentes y costosos. Cuanto mayor sea el precio, mayor será el rango y la cantidad de redes que pueden inhibir. Cuanto más ancha sea la banda de frecuencia y mayor sea el radio de inhibición, más potente será el generador de interferencias.

Los inhibidores más potentes pueden calentarse mucho y requieren refrigeración adicional. Además, cuanto menor sea la frecuencia de inhibición, mayor debe ser el tamaño de la antena del generador de interferencias. Todo esto afecta a las dimensiones del dispositivo, y los inhibidores con un alcance de 100 metros (en espacios abiertos) tienen dimensiones considerables, necesitan refrigeración forzada y una fuente de alimentación de 230 V. - De fabricación propia: por regla general, los inhibidores de baja potencia que operan en distancias cortas. Para aumentar la cobertura de la inhibición, se requieren costosos amplificadores de banda ancha, y la creación de dicho equipo implica habilidades especializadas.

Cómo responde el sistema de seguridad de Ajax a la inhibición

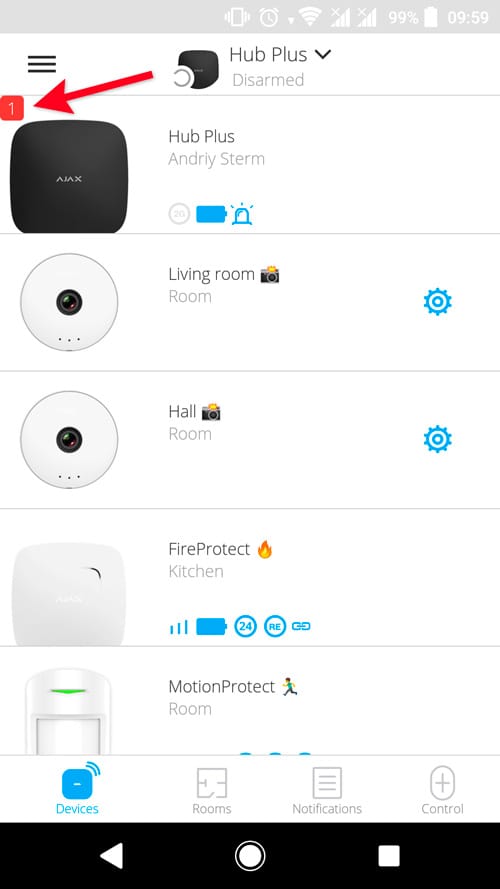

Hub utiliza GSM y Ethernet para comunicarse con el servicio en la nube de Ajax, transmitiendo alarmas a los usuarios y a la compañía de seguridad. El Hub Plus es único entre las centrales de sistemas de seguridad; tiene cuatro canales de comunicación: Wi-Fi, Ethernet y doble SIM de 2G y 3G. El Hub se comunica con los dispositivos del sistema de seguridad a través del protocolo de radio Jeweller.

1. Inhibición del canal GSM

La inhibición del canal GSM solo puede tener éxito si la intensidad de la señal GSM es débil. Una señal fuerte es casi imposible de inhibir debido a la alta potencia de la antena transmisora de un operador celular.

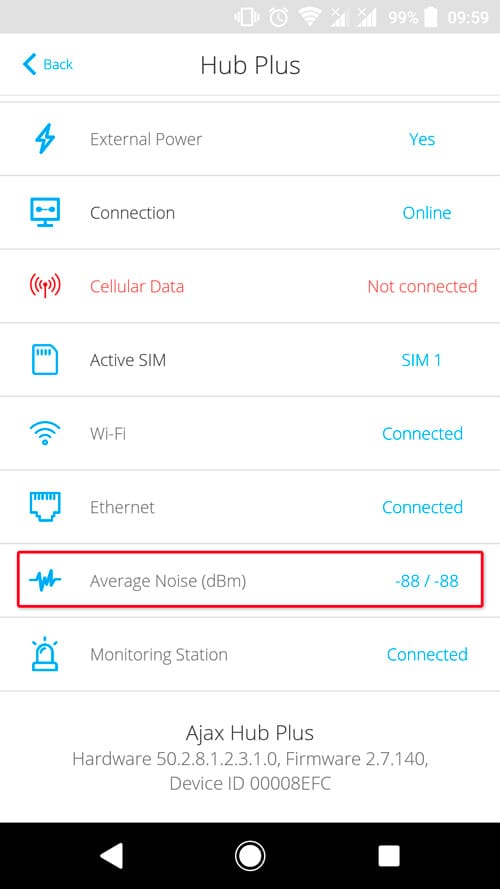

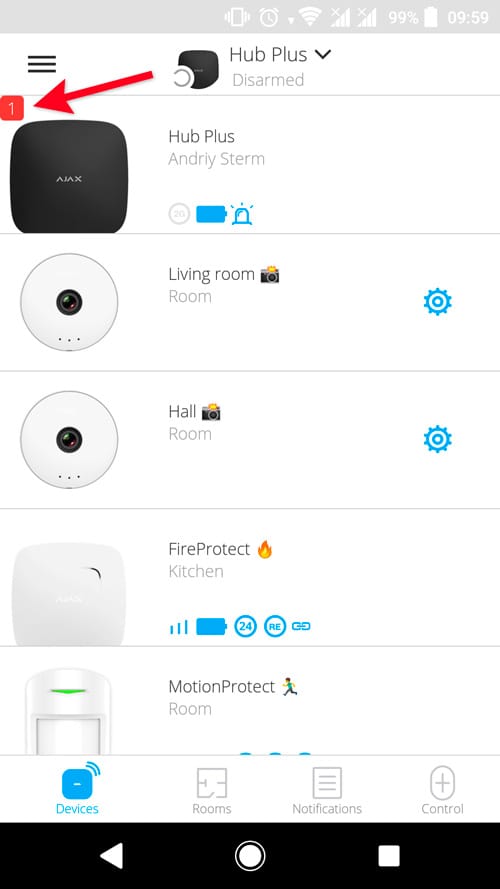

Cuando se pierde la comunicación a través del canal GSM, se agrega “1” al contador de fallos (insignia roja) en el icono del hub en la app Ajax.

Mientras tanto, el hub continúa funcionando correctamente a través de Ethernet (o Wi-Fi en Hub Plus). Si otros canales de comunicación no están disponibles o están desconectados, el concentrador pierde la conexión con el servidor que envía una alarma a los usuarios del sistema de seguridad y a la compañía de seguridad. Mientras tanto, el sistema continúa operando las alarmas del detector de registro fuera de línea y enviando las alertas correspondientes utilizando las sirenas HomeSiren / StreetSiren .

Una vez que se restablezca la conexión, todas las alarmas se enviarán a la aplicación y a la compañía de seguridad.

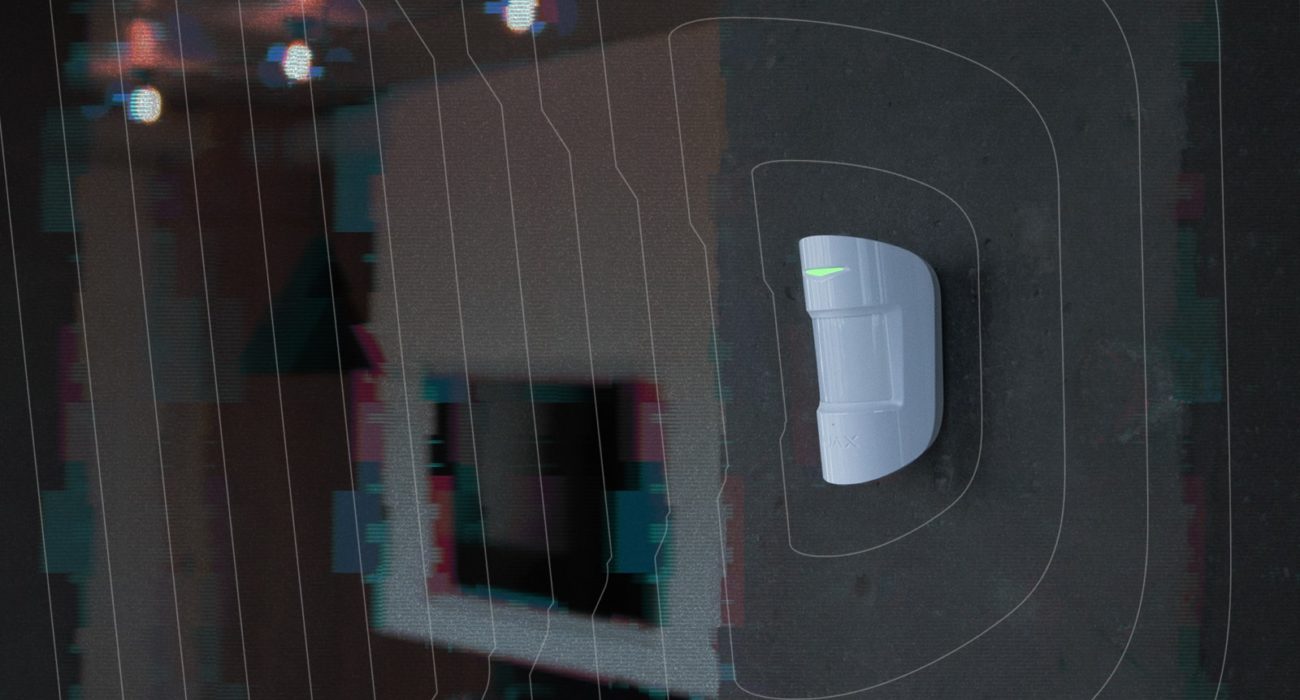

2. Inhibición de la frecuencia de Jeweller

El hub y los dispositivos conectados a él miden constantemente el nivel de ruido en el canal de radio en las frecuencias de Jeweller.

El sistema de seguridad Ajax detecta la inhibición si el nivel de potencia de ruido supera los -70 dBm durante 30 segundos. Después de eso, el hub envía automáticamente una notificación de inhibición a todos los usuarios y a la compañía de seguridad. En consecuencia, para evitar la pérdida de conexión, el hub cambia a una frecuencia menos contaminada por el ruido.

Mientras tanto, si el hub pierde la comunicación con el detector o el dispositivo, envía las notificaciones correspondientes a los usuarios del sistema de seguridad y la compañía de seguridad.

3. Inhibición de Wi-Fi

Cuando se inhibe, Hub Plus continúa funcionando correctamente a través de Ethernet y la tarjeta SIM si se utilizan estos canales de comunicación. Cuando se pierde la conexión Wi-Fi, se agrega “1” al contador de fallos (insignia roja) en el icono del hub en la app Ajax.

Si no hay disponibles otros canales de comunicación o están desconectados, el hub pierde la comunicación con el servidor que envía una alarma a los usuarios del sistema de seguridad y a la compañía de seguridad.

Mientras tanto, el sistema continúa operando las alarmas del detector de registro fuera de línea y enviando las alertas correspondientes utilizando las sirenas HomeSiren / StreetSiren .

4. Inhibición de GSM, Wi-Fi, Jeweller

Los generadores de interferencias capaces de inhibir las bandas 2G/3G, Wi-Fi y Jeweller al mismo tiempo en un área grande (con capacidad para atravesar las paredes, techos y objetos que interfieren las señales dentro de las instalaciones) son dispositivos globales y costosos que no están disponibles comercialmente.

Sin embargo, si los ladrones tienen tal generador de interferencias de banda ancha, el sistema de seguridad Ajax detectará un alto nivel de ruido en las frecuencias de Jeweller y enviará las alertas pertinentes a los usuarios y a la compañía de seguridad a través de Ethernet (si está conectado). En las apps Ajax, verá que las conexiones a través de redes Wi-Fi y 2G/3G están inactivas. Si la conexión Ethernet está ausente, el concentrador perderá la comunicación con el servidor. El servidor informará del problema enviando una alerta a los usuarios del sistema de seguridad y a la compañía de seguridad.

Cómo proteger el sistema de seguridad frente a la inhibición

1. Instale el hub en un lugar oculto de terceros, lejos de puertas y ventanas. Durante la instalación, recuerde que la ubicación del concentrador debe garantizar una intensidad de señal estable para todos los dispositivos Ajax.

2. Utilice todos los canales de comunicación disponibles.

Si tiene Hub: Tarjeta SIM y Ethernet.

Si tiene Hub 2: dos tarjetas SIM de diferentes operadores y Ethernet.

Si tiene Hub Plus: dos tarjetas SIM proporcionadas por diferentes operadores que admiten 3G, Ethernet y Wi-Fi desde diferentes puntos de acceso utilizando Internet de diferentes proveedores.

Si se pierden las conexiones Wi-Fi y Ethernet, Hub Plus cambia a la tarjeta SIM y utiliza la red 3G. Si los datos no se transmiten a través de Internet 3G, el hub cambia a 2G en segundos. Si el problema no se resuelve, se utiliza la segunda tarjeta SIM siguiendo la misma lógica: 3G como red principal y 2G como respaldo. Además, se tarda hasta 4 minutos en cambiar las tarjetas SIM, mientras que 17 minutos representa el estándar para los sistemas de seguridad.

El uso de dos tarjetas SIM no protegerá contra la interferencia 2G (ya que ambas tarjetas SIM usan las mismas frecuencias), pero ayuda en los casos en que una de las tarjetas SIM deja de responder por cualquier motivo. Por ejemplo, debido a un fallo en el lado del operador celular.

| “En la mayoría de los casos, los delincuentes actúan de acuerdo con el siguiente esquema: 1). Encienden un inhibidor. 2). Irrumpen en las instalaciones. 3). Encuentran el panel de control del sistema de seguridad y desconectan las fuentes de alimentación principal y de respaldo. 4). Se ocultan cerca y esperan la respuesta de la compañía de seguridad. Si la compañía de seguridad no responde, los ladrones comienzan a robar.” — Sergey Yuryev, técnico experto de la compañía de seguridad Carabiner |

|---|

Resumen:

- La inhibición de todos los canales de comunicación de radio disponibles de los sistemas de seguridad profesionales en una superficie grande solo se puede lograr utilizando generadores de interferencia globales y costosos.

- Un sistema de seguridad fiable no depende de un solo canal de comunicación inalámbrica con el mundo exterior, y una conexión inalámbrica debe complementar la conexión por cable a Internet.

- Incluso si los intrusos logran el aislamiento completo de un sistema de seguridad profesional, usted y la compañía de seguridad serán informados de la situación — пracias a los pings regulares del sistema de seguridad del servidor.

- Si se pierde la comunicación con el sistema de seguridad, usted debería personarse en la instalación tan pronto como le sea posible. Las compañías de seguridad activan inmediatamente los equipos de respuesta rápida en tales casos.

Etiquetas:Centrales, Intrusión